英特尔CPU九代后全系沦陷,性能最高暴跌8.3%的重大安全漏洞曝光

一、漏洞核心:幽灵Spectre的“进化体”

一、漏洞核心:幽灵Spectre的“进化体”苏黎世联邦理工学院研究人员发现,该漏洞通过“分支权限注入”(Branch Privilege Injection)技术,利用英特尔CPU分支预测器的竞态条件,突破操作系统内核与用户程序之间的隔离墙。攻击者可借此窃取密码、加密密钥等敏感数据,实测在Ubuntu 24.04系统上读取/etc/shadow文件时,峰值速度达5.6KB/s,准确率高达99.8%。

技术突破点

绕过六年防护:成功突破英特尔自2018年为防御Spectre v2设计的硬件防护机制(eIBRS/IBPB);跨特权级攻击:通过系统调用触发推测执行,利用侧信道攻击从内核内存窃取数据;硬件级漏洞:攻击不依赖操作系统,Windows/Linux系统均可能受波及。二、影响范围:九代酷睿成重灾区,AMD/ARM幸免 英特尔全系沦陷

英特尔全系沦陷第九代(Coffee Lake Refresh)及后续所有处理器,包括Comet Lake、Alder Lake等;

部分第七代(Kaby Lake)设备因IBPB绕过机制失效同样高危。

竞争对手豁免AMD Zen 4/Zen 5及ARM Cortex-X1/A76等架构未发现同类漏洞。

2021年Meltdown漏洞曾导致英特尔CPU性能下降30%,而此次漏洞修复的2.7%微码性能损耗看似温和,但软件方案可能引发最高8.3%的降速,对云计算和虚拟化场景冲击显著。

三、修复困局:性能损耗与安全的两难

三、修复困局:性能损耗与安全的两难英特尔已发布微代码更新,但用户需通过主板厂商的UEFI/BIOS升级获取。实际落地存在延迟。两大矛盾凸显:

性能代价硬件修复导致约2.7%性能损失;

软件缓解方案(如Linux内核补丁)性能影响达1.6%-8.3%,具体取决于负载类型。

现实风险目前尚无实际攻击案例,但实验室环境已实现高精度攻击;

云计算多租户环境、金融系统等高敏感场景成潜在靶点。

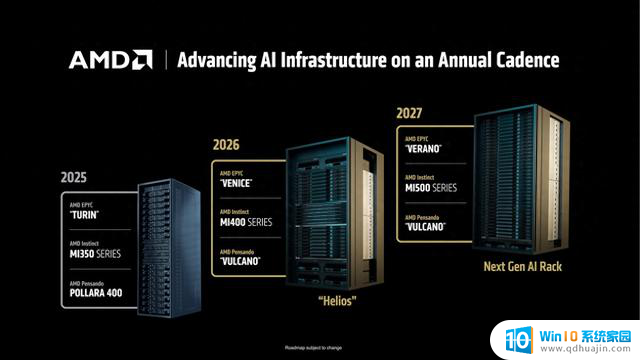

四、行业震荡:AMD或成最大赢家?市场格局变动继2018年Spectre漏洞后,AMD再次因架构安全性获得竞争优势;

数据中心客户可能加速转向EPYC处理器,规避性能损耗风险。

地缘技术博弈中国信创产业或借机推动国产CPU替代,龙芯、海光等厂商迎窗口期。

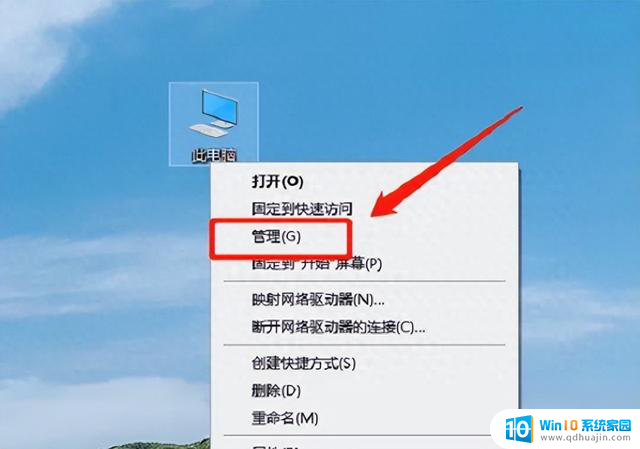

五、用户应对指南立即行动检查设备型号,通过厂商渠道更新BIOS/UEFI固件;

Linux用户安装内核补丁(如CVE-2024-45332专项更新)。

长期策略企业用户评估关键系统性能影响,权衡安全与算力需求;

开发者采用“分支预测屏障”等编程规范,降低侧信道攻击风险。

互动话题

#英特尔CPU漏洞你怎么看#

投票:你会因漏洞放弃英特尔吗?

A. 继续使用,等修复 B. 转投AMD C. 观望国产芯片 D. 不关心

评论区晒出选择!

漏洞背后暗藏更大危机——研究人员透露,同一团队正在破解英特尔第14代酷睿的“AI加速单元”,一旦成功,大模型训练数据或遭窃取。AI时代的数据堡垒能否守住?

数据来源:苏黎世联邦理工学院研究报告、英特尔安全公告、、CSOonline